THINK Blog DACH

Cyberkriminalität: Kritische Infrastruktur effektiv schützen mit Managed Security Services

Wie Versorger optimal auf die aktuelle Bedrohungslage reagieren Unternehmen und Organisationen der kritischen Infrastruktur (KRITIS) sind mehr denn je Gefahren durch Cyberkriminalität ausgesetzt....

Wie Versorger optimal auf die aktuelle Bedrohungslage reagieren

Unternehmen und Organisationen der kritischen Infrastruktur (KRITIS) sind mehr denn je Gefahren durch Cyberkriminalität ausgesetzt. Hat ein Angriff Erfolg, kann das Auswirkungen auf die gesamte Gesellschaft haben. Managed Security Services, wie sie IS4IT und IBM anbieten, können die Unternehmen bei der frühzeitigen Erkennung und Abwehr unterstützen.

Wer Durst hat, kann ihn in Deutschland ganz unkompliziert und kostengünstig mit einem Glas Leitungswasser stillen. Möglich machen das die strenge Trinkwasservorordnung, die die Qualitätsrichtlinien festlegt, und die über 9.000 Versorger, die das Wasser überprüfen und an die Haushalte verteilen.

Was, wenn der Versorger nicht sicher sein kann, ob das Wasser aus der Leitung den gewohnten Reinheitsgrad hat? Binnen kürzester Zeit wären mehrere Millionen Menschen vom Zugang zu sauberem Trinkwasser abgeschnitten. Die Auswirkungen auf den Alltag und die wirtschaftlichen Schäden wären enorm. Daher sind KRITIS ein beliebtes Ziel für Cyberkriminalität.

KRITIS – Pfeiler der modernen Gesellschaft

KRITIS – Das sind Unternehmen, Organisationen und Einrichtungen, deren Ausfall oder Beeinträchtigung erhebliche Folgen für das Gemeinwesen haben kann. Weitere Beispiele für KRITIS in Deutschland, neben Wasserversorgern, sind:

- Energieversorgung (Strom, Gas, Öl)

- Ernährungswirtschaft (Lebensmittelproduktion und -verteilung)

- Gesundheitswesen (Krankenhäuser, Apotheken)

- Informationstechnik und Telekommunikation

- Transport- und Verkehrswesen (Flughäfen, Bahnhöfe, Straßenverkehr)

- Finanz- und Versicherungswesen

- Medien und Kultur (Rundfunk und Fernsehen)

- Siedlungsabfallentsorung (nach BSIG)

- Staat und Verwaltung (Justizeinrichtungen, Regierung und Verwaltung, Parlament, Rettungswesen inkl. Katastrophenschutz)

Mit der Ausweitung des Kreises der sogenannten „Unternehmen im besonderen öffentlichen Interesse“ wurde im Rahmen des IT-Sicherheitsgesetzes 2.0 eine Kategorie geschaffen, mit der nun auch Unternehmen wie z.B. Hersteller/Entwickler/Zulieferer von Gütern oder wesentlicher Komponenten von Produkten betroffen sind, die mit kritischen Infrastrukturen zu tun haben.

Neue Vorgaben sorgen für mehr Schutz – fordern die Unternehmen aber auch heraus

Damit wurden eine Vielzahl von Unternehmen und deren Lieferketten in Kürze vor neue Hürden gestellt, da die Anforderungen des Gesetzes bis zum 5. Mai 2023 umgesetzt werden mussten. Das IT-Sicherheitsgesetz 2.0 erweitert die deutsche KRITIS-Regulierung von 2015 deutlich – mit mehr Pflichten für einen größeren Betreiberkreis, höheren Cybersecurity-Anforderungen und mehr Befugnissen für den Staat und Regulierungsbehörden. Unter anderem sind die Angriffserkennung und die Meldung von Störungen jetzt vorgeschrieben. Kommen KRITIS dem nicht nach, drohen ihnen empfindliche Sanktionen und Bußgelder. Damit steigt nicht nur die Anzahl der Unternehmen und Organisationen, die sich zu den KRITIS zählen müssen, sondern auch die Pflichten, die sie binnen kurzer Zeit umsetzen sollen.

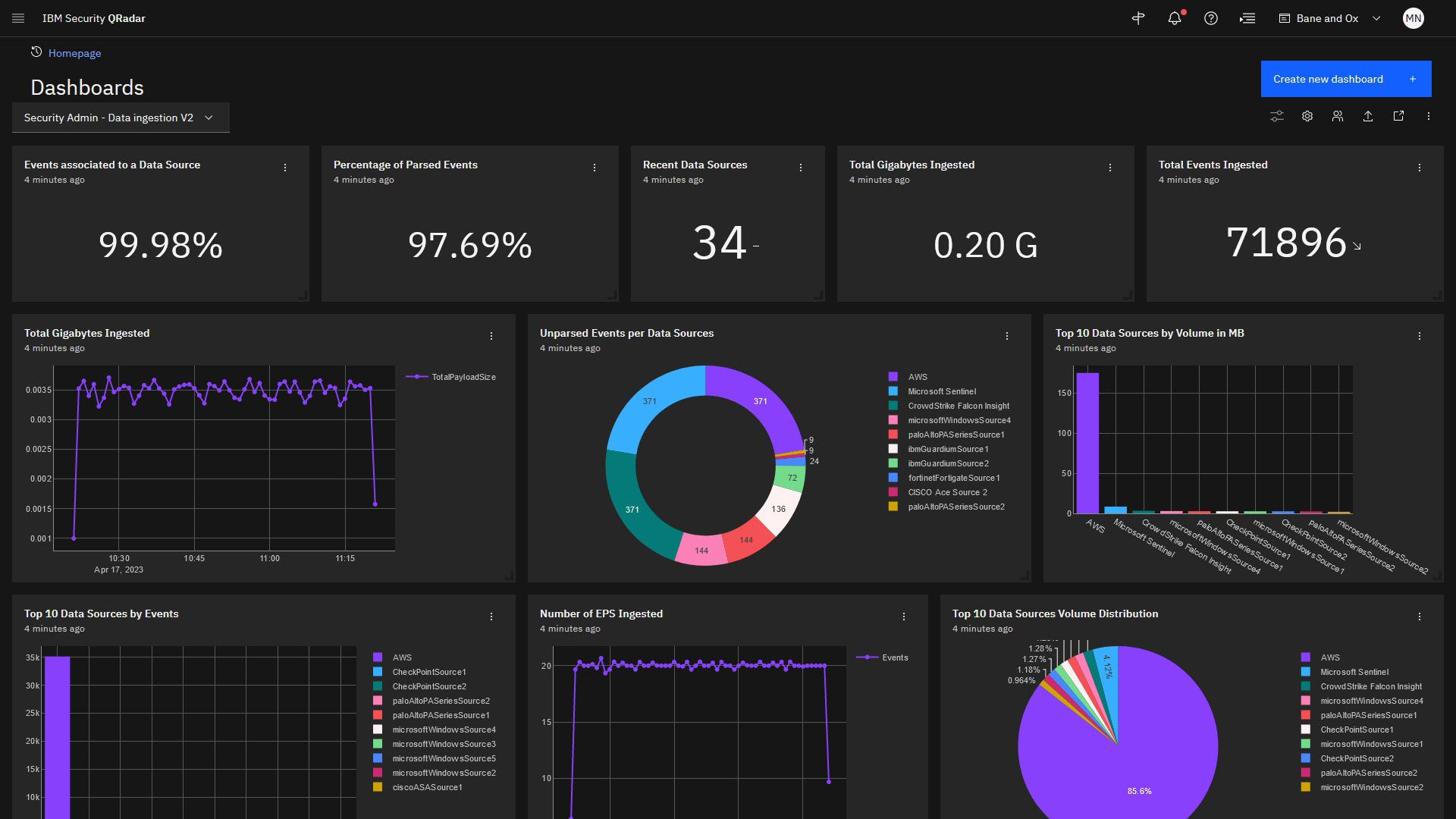

Manuel Noe, Geschäftsführer bei IS4IT Kritis GmbH: „Unternehmen, die schon viel im Web präsent sind wie Onlinehändler, können das meist problemlos umsetzen. Aber klassische KRITIS – wie Versorger – müssen hier nachlegen und unter anderem SIEM-Lösungen einsetzen.“ Die Abkürzung SIEM steht für Security Information and Event Management. Es handelt sich um ein softwarebasiertes Technologiekonzept aus dem Bereich des Sicherheits-Managements, mit dem ein ganzheitlicher Blick auf die IT-Sicherheit möglich wird. SIEM stellt eine Kombination aus Security Information Management (SIM) und Security Event Management (SEM) dar. Durch das Sammeln, Korrelieren und Auswerten von Meldungen, Alarmen und Logfiles verschiedener Geräte, Netzkomponenten, Anwendungen und Security-Systeme in Echtzeit werden Angriffe, außergewöhnliche Muster oder gefährliche Trends sichtbar.

Geopolitik, COVID-19 und wirtschaftliche Lage verschärfen Bedrohungslage

Dass die verstärkten Bemühungen, die KRITIS zu schützen, positiv zu bewerten sind, steht außer Frage. Das bestätigt der Blick auf die allgemein ernste Bedrohungslage:

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) erkennt einen Zusammenhang zwischen dem Angriffskrieg Russlands in der Ukraine und vermehrten Angriffsversuchen auf KRITIS. Seit Ende April 2022 beobachtet das BSI wiederholt Distributed Denial of Service (DDoS)-Angriffe von Hacktivisten auf Ziele in Deutschland und international.

Die knappen Ressourcen sind laut Noe eine weitere große Herausforderung. So haben Unternehmen mit mehr als 10.000 Mitarbeitern häufig nicht mal 100 IT-Fachkräfte. Eine 24/7-Überwachung lässt sich mit dieser kleinen Mannschaft in der Regel nicht umsetzen. Schon gar nicht nach COVID-19, wo sich viele Systeme öffnen mussten und noch komplexer wurden. „Stellen sie sich vor, dass ein Betreiber von einem Kernkraftwerk binnen kürzester Zeit statt 50 inzwischen 600 mobile Arbeitsplätze verwaltet – bei einem so schnellen Wandel können nicht alle Sicherheitslücken von Anfang an zu 100% geschlossen sein, wenn es auch so sein sollte.“

Neben der schwierigen geopolitischen Lage und den Nachwirkungen der Pandemie sieht er zudem die wachsende Cyberkriminalität als großes Risiko: „Wir erleben einen Anstieg der organisierten Cyberkriminalität, internationale Hackergruppen agieren zunehmend professioneller und bieten hohe finanzielle Anreize. Alleine in Deutschland haben 46% der Unternehmen in den letzten 12 Monaten eine Cyber-Attacke erlebt. Diese Zahl wurde von Statista 2023 veröffentlicht.“

Managed SOC: IT-Sicherheit in erfahrene Hände legen

Unternehmen, die die Anforderungen aus dem IT-Sicherheitsgesetz 2.0 nicht aus eigener Kraft umsetzen können – auch weil sie vielleicht erst seit kurzem zum Kreis der KRITIS zählen – können die IT-Sicherheit über ein Managed-Service-Angebot schnell herstellen oder zumindest die richtigen Voraussetzungen schaffen. Sie erhalten dann – je nach Umfang der gebuchten Leistung – einen kompletten Rundumschutz. Auch die IS4IT hat solche Leistungen im Angebot. Ob und in welcher Form ein Managed SOC (Security Operations Center) für ein Unternehmen in Frage kommt, hängt von vielen Faktoren ab. Zunächst betrachten die Fachleute von IS4IT den Reifegrad des Kunden. Mitunter müssen die Systeme zunächst grundlegend optimiert werden und dann schrittweise um neue Elemente ergänzt werden. Das langfristige Ziel – auch vor dem Hintergrund der neuen gesetzlichen Anforderungen – ist ein leistungsfähiges SIEM.

Noe beschreibt die Funktionen so: „Zunächst definieren wir, welche Instanzen wir schützen wollen. Dann binden wir diese an und das SIEM nimmt seine Analysetätigkeit auf. Im Bereich User Behavior Analytics erkennt es nach einer gewissen Zeit das typische Verhalten des Users – z.B. IP-Adresse, aktive Zeitfenster usw. Meldet sich ein User plötzlich aus einer völlig anderen Region, in einem anderen Netzwerkbereich oder mitten in der Nacht an, schlägt das SIEM Alarm. Hier gilt es auch die richtigen Schwellenwerte zu definieren. Nutzt das Unternehmen unseren 24/7-Service, prüft dann einer unserer 30 Analysten den Vorfall. So lassen sich Bedrohungen schnell identifizieren und abwehren.“

Ein Managed-Service-Angebot wie es die IS4IT hat, ist grundsätzlich unabhängig von Herstellern und deren Tools. Im Bereich SIEM setzt IS4IT auf QRadar von IBM: „Wir schätzen die lange Erfahrung – über 30 Jahre – die IBM im Security-Umfeld mitbringt und die Zusammenarbeit auf Augenhöhe.“ Ein weiterer Vorteil ist die offene Architektur. So existieren bereits über 1.500 Anleitungen für Implementierungen im sogenannten Device Support Module Guide (DSM) und das Tool arbeitet problemlos mit anderen Security-Assets wie Splunk SIEM oder Google Chronicle zusammen. „Die heutige Bedrohungslandschaft fordert Sichtbarkeit, Automatisierung und kontextuelle Erkenntnisse mit einem robusten, offenen Ansatz. Da die IBM Security-Lösungen konsequent einem offenen Plattformgedanken folgen, lassen sie sich sogar binnen Stunden aufsetzen. Und je schneller ein Unternehmen wie ein Versorger reagieren kann, desto besser ist das für das Gemeinwohl“, so Noe.

Sauberes Wasser, statt Systeme gehackt

Noe erinnert sich: „Im Fall des Wasserversorgers wurden wir mit der Analyse eines zurückliegenden Angriffs beauftragt. Der Angriff erfolgte zeitgleich mit Beginn der Russland-Offensive im Februar 2022. Da das SIEM auch Altdaten analysieren kann, konnten wir die Quelle des Angriffs – in dem Fall war ein Lieferant betroffen – schnell ausfindig machen. Binnen fünf Stunden war das SIEM einsatzbereit. In so einem Fall setzen wir auch auf die „Indicator of Compromise“-Listen (IOC) des BSI und detektieren über über das SIEM z.B. bestimmte IP-Adressen, die laut IOC-Liste auf Kompromittierung hinweisen. Bei dem Wasserversorger konnten wir die Wirksamkeit des SIEM Systems deutlich am Verhalten der Firewall ablesen.“ Die Wasserversorgung von rund 4 Millionen Menschen war nie ernsthaft bedroht – und dank der Möglichkeiten des SIEM‘s und den erfahren IT-Fachkräften von IS4IT ist sie auch vor künftigen Angriffen sehr gut geschützt.